נמצאה חולשת אבטחה במנגנון ההצפנה WPA2

כמה דגשים לגבי חולשת האבטחה למנגנון ההצפנה WPA2 שפורסמה היום:

- מדובר בחולשת אבטחה חמורה הנוגעת במכשירי הקצה – כלומר ברוב המקרים מדובר בטלפוניים סלולריים אך גם במחשבים ניידים. חשוב להדגיש, שהחולשה אינה נוגעת באופן ישיר בנתבים ונקודות הגישה האלחוטיות. חומרתה נובעת מכך שהיא משפיעה על מאות מיליונים של מכשירי קצה מהם ניתן לשאוב מידע המועבר בתקשורת אלחוטית מסוג WIFI.

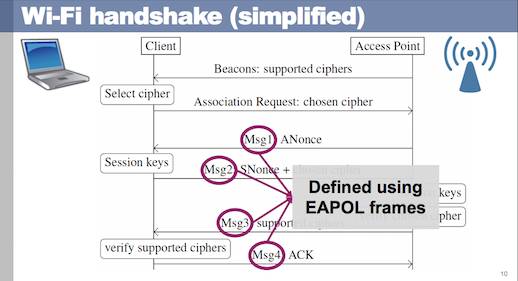

- החולשה מתבססת על באג בתהליך ה-Handshake בין תחנת הקצה לנקודת הגישה האלחוטית. התהליך מבוסס על 4 שלבים (מתוארים בשרטוט המצב) והחוקר שגילה את החולשה מצא שניתן לעשות שימוש חוזר במפתח הצפנה שאמור להיות חד פעמי. על ידי הזרקה חוזרת של מפתח הגישה, על ידי שימוש במנגנון Man in the Middle, מקבל התוקף את המידע המוצפן ויכול לפענח אותו בקלות.

- התיקון של החולשה צריך להתבצע על ידי עדכון תוכנה למכשיר הקצה. כיוון שמדובר כאן במכשירים סלולריים שעדכון over the air הוא מנגנון סטנדרטי, הוא ידחף על ידי היצרניות. בשלב זה (נכון למועד כתיבת הפוסט) אף חברה עדיין לא פרסמה עדכון שכזה, אך סביר שהגדולות – סמסונג, LG, גוגל ואחרות – יעשו זאת בקרוב.

- על מנת לממש את החולשה על התוקף להיות בסמיכות למכשיר הקצה ובטווח הקליטה שלו מהנתב או מנקודת הגישה. המשמעות היא שהתקיפה, אם תהיה כזו, תתבצע מול יעדים ספציפיים שהתוקף חושק במידע המועבר באופן אלחוטי ממכשיר הקצה שלהם. חשוב לזכור שבשלב הזה (נכון למועד כתיבת הפוסט) אין כלי תוכנה "מן המדף" לשימוש בחולשה אך סביר שתוך ימים יפותחו כאלה.

- עד להפצה של העדכונים הצפויים, דרכי ההתגוננות המומלצות בטלפוניים סלולריים הן שתיים – מעבר לשימוש ב-VPN או המנעות משימוש ב-WIFI ומעבר לשימוש בחיבור DATA סלולרי גם במקומות בהם יש נתב. במקרה של מחשבים ניידים, מומלץ להפסיק להשתמש ב-WIFI ולעבור להשתמש בחיבור קווי באמצעות כבל רשת.

את התיאור המלא וסרטון המדגים את החולשה ניתן למצוא כאן – https://www.krackattacks.com